Настроить NAS для RADIUS-агента

Для каждого RADIUS-агента нужно настроить как минимум один сервер доступа (NAS). Он определяет, с каких адресов агент будет принимать запросы на аутентификацию. Также сервер доступа может выделять адреса: когда абонент попытается авторизоваться, NAS запросит у RADIUS-агента доступный IP и присвоит его сессии.

-

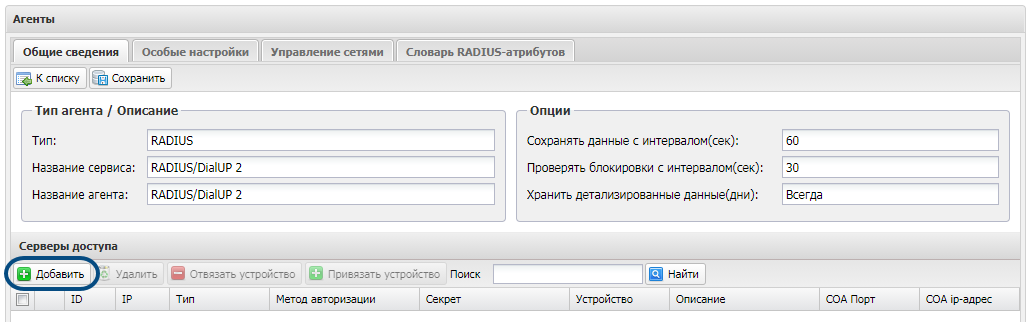

Откройте форму агента.

-

На вкладке «Общие сведения» в таблице «Серверы доступа» нажмите «Добавить».

-

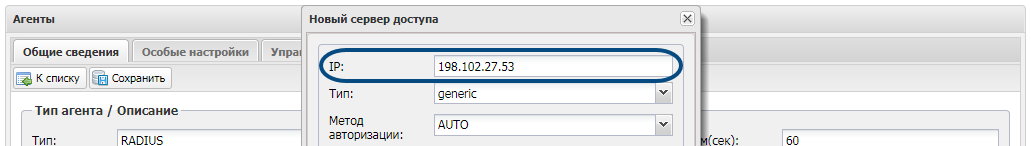

Укажите IP-адрес сервера доступа.

-

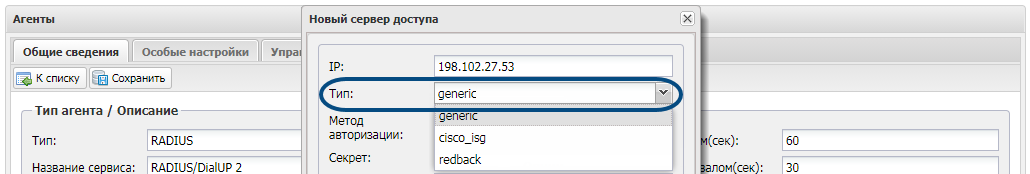

Выберите тип оборудования. От этого параметра зависит, что произойдёт с сессией при блокировке учётной записи абонента.

-

generic — сессия удалится из таблицы активных сессий агента, но останется во временном кеше. Окончательно она удалится, когда окончится цикл тарификации, истечёт тайм-аут или если агент будет перезапущен.

-

cisco_isg и redback — сессия не будет помечена на удаление. Она будет активна, пока параметры доступа не обновятся в соответствии со статусом блокировки.

-

-

-

IP — авторизация по IP-адресу абонента.

Атрибуты:

- стандартный

Framed-IP-Address - либо стандартный

Assigned-IP-Address

- стандартный

-

MAC — по MAC-адресу абонентского устройства.

Атрибуты:

- стандартный

Calling-Station-Id - нестандартный

Mac-Addr

- стандартный

-

LOGIN — по логину учётной записи.

Атрибуты:

- стандартный

User-Name - стандартный

Password

- стандартный

-

VLANS — по идентификатору пары VLAN, который передается в DHCP опции 82.

Атрибуты:

NAS-Port-id

-

OPT82 — по идентификатору коммутатора и порта, которые передаются в DHCP опции 82.

Данные со всех устройств приходят либо в бинарном, либо в текстовом формате.

Если данные приходят в бинарном виде, использовать эти атрибуты:

Redback-Agent-Remote-Id: 6 байт с конца —MAC-адрес коммутатора;Redback-Agent-Circuit-Id: 1 байт с конца — номер порта.

Если данные приходят в текстовом виде, использовать эти атрибуты:

Cisco-AVPair:remote-id-tag: 12 символов с конца —MAC-адрес коммутатора;circuit-id-tag: 2 символа с конца — номер порта.

Также могут использоваться другие атрибуты — в зависимости от производителя оборудования. Правила их разбора описаны в документации вендора.

DHCP-Relay-Agent-InformationERX-Dhcp-OptionsHW-DHCP-Option

-

CARD — метод для авторизации и активации карт оплаты. В качестве логина и пароля используются серия и ключ карточки. Если карта ещё не активирована, то при первой авторизации биллинг автоматически создаст абонента, договор и учётную запись в соответствии с настройками набора карт.

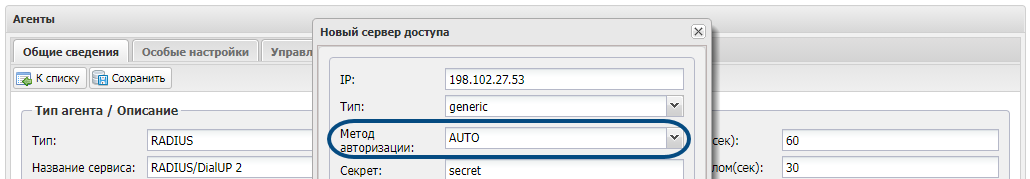

Если не отметить ни один из вариантов, будет использоваться метод AUTO. Агент будет искать в системе любые идентификаторы абонента: логин, IP-адрес, MAC-адрес и другие. По тому идентификатору, который обнаружит первым, он авторизует абонента. Если выбрать несколько методов, система будет перебирать их в том порядке, в котором они указаны в поле.

-

-

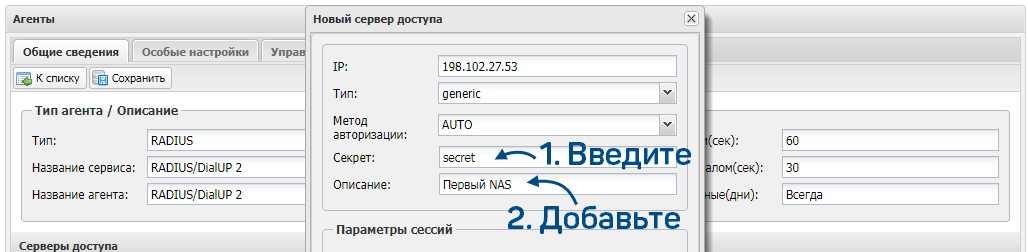

Введите секрет — пароль, который обеспечивает безопасное взаимодействие NAS с RADIUS-агентом.

-

Добавьте описание. Например, если используете несколько серверов доступа, чтобы было проще найти нужный в общем списке.

-

Добавьте адрес установки оборудования.

-

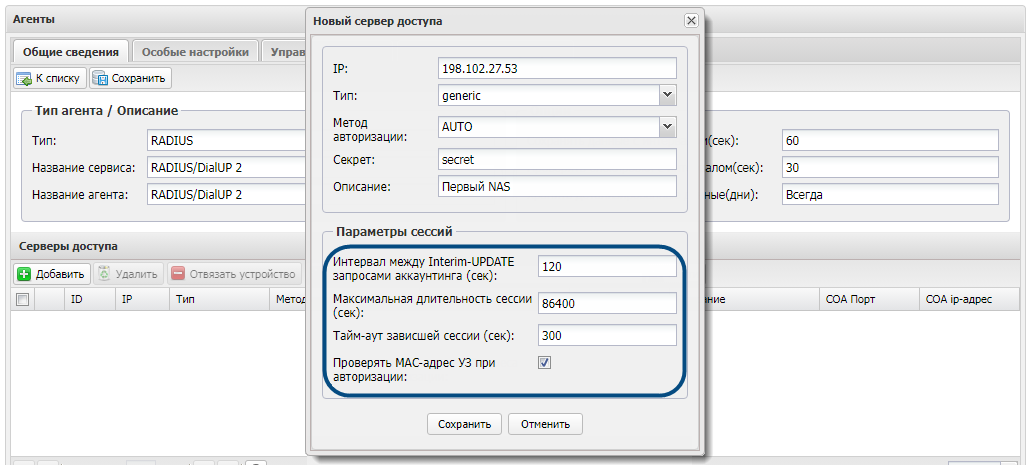

Для каждого NAS можно настроить свои параметры сессий. Если не указать их здесь, сервер будет использовать значения из «Особых настроек» RADIUS-агента.

-

Интервал между Interim-UPDATE запросами аккаунтинга — с каким интервалом нужно генерировать промежуточные пакеты для каждой сессии. Число отправляется в атрибуте

Acct-Interim-IntervalприAccess-Accept. -

Максимальная длительность сессии — сколько времени должно пройти с момента отправки accounting-пакета. Если пройдёт больше времени, сессия считается зависшей. Если установить 0, длительность сессии будет неограниченной.

-

Тайм-аут зависшей сессии — через сколько секунд сессия удалится из активных, если система не получит от NAS промежуточный пакет.

-

Проверять MAC-адрес УЗ при авторизации — при авторизации система будет проверять, совпадает ли MAC-адрес в учётной записи с адресом устройства из атрибута

Calling-Station-Idв запросеAccess-Request.Существует случай, при котором система проверяет MAC-адреса всегда — независимо от значения параметра. Должны быть соблюдены два условия:

- в NAS выбран метод авторизации «IP»;

- в учётной записи MAC-адрес связан с IP-адресом.

Также эти опции можно настроить в СУБД с помощью SQL-запросов.

-

-

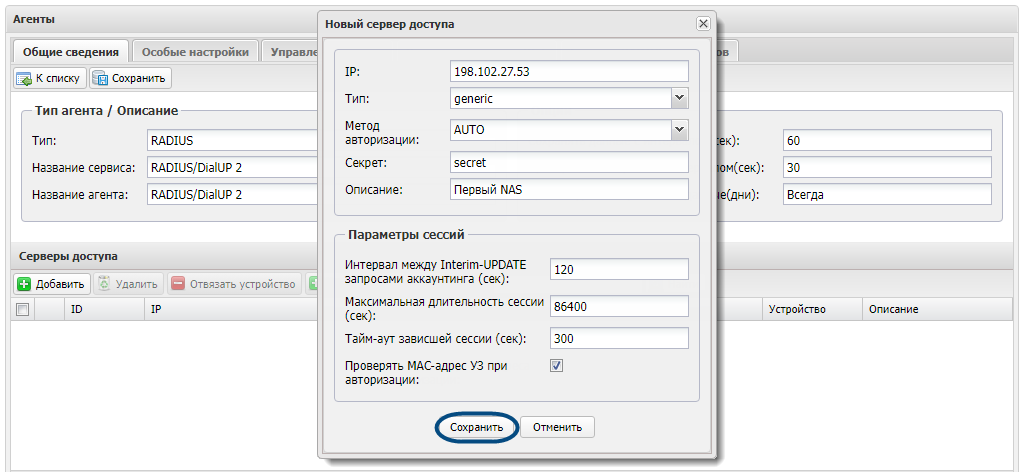

Нажмите «Сохранить».

Сервер доступа добавлен в настройки RADIUS-агента.

Для взаимодействия RADIUS-агента с сервером доступа используются атрибуты. Основные атрибуты, с которыми работают все NAS, уже добавлены в систему. Если ваше оборудование использует другие атрибуты, добавьте их в словарь.

В дальнейшем потребуется настроить отправку RADIUS-атрибутов при авторизаци — указать, какие именно атрибуты агент будет передавать серверу доступа в пакете Access-Accept. При этом можно выбрать, каким именно NAS система будет передавать тот или иной атрибут. Чтобы это работало, необходимо связать NAS в настройках агента с устройством в разделе «Оборудование».

Когда завершите настройку, задайте параметры в файле конфигурации, а затем запустите модуль LBarcd.

Есть вопросы по документации? Пожалуйста, напишите их